Tabla de contenidos

A los 22 años, él solo puso fin al peor ciber ataque que el mundo haya visto. Luego fue arrestado por el FBI. Esta es la historia no contada de Marcus Hutchins.

Términos a conocer (si no estás familiarizado con el Mundo Hacker)

- Malware: El término se utiliza para hablar de todo tipo de amenazas informáticas o software hostil, y existen distintos tipos de malware en función de su origen y consecuencias. Entre ellos nos encontramos con los virus, gusanos, troyanos, keyloggers, botnets, spyware, adware, ransomware y sacareware.

- Black hat: Los hackers de sombrero negro son reconocidos por los siguientes delitos informáticos: Ataques DDoS que dañan las redes de ordenadores. El robo de identidad. El vandalismo de los sistemas. La creación de programas destructivos, como los gusanos.

- White hat: A diferencia de los hackers clásicos de sombrero negro, los hackers de sombrero blanco son motivados por causas de honor. También conocidos como ‘hackers éticos’, son usuarios de seguridad informática con talento empleado a menudo para ayudar a proteger las redes informáticas.

- Ataque DDos: Un ataque DDoS tiene como objetivo inhabilitar un servidor, un servicio o una infraestructura. Existen diversas formas de ataque DDoS: por saturación del ancho de banda del servidor para dejarlo inaccesible, o por agotamiento de los recursos del sistema de la máquina, impidiendo así que esta responda al tráfico legítimo.

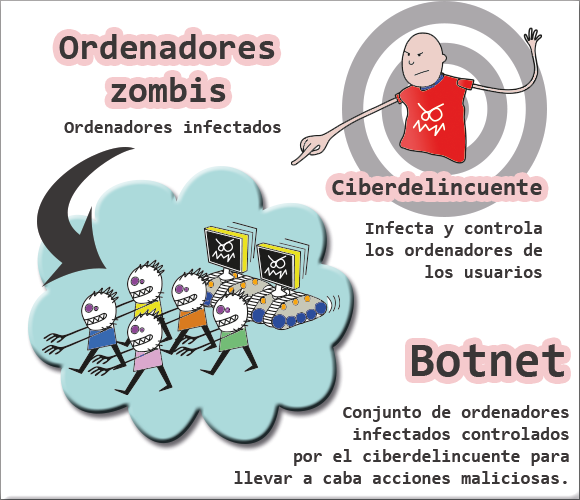

- Botnet: Botnet es un término que hace referencia a un conjunto o red de robots informáticos o bots, que se ejecutan de manera autónoma y automática. El artífice de la botnet puede controlar todos los ordenadores/servidores infectados de forma remota.

La historia no contada de Marcus Hutchins

ALREDEDOR DE LAS 7 DE LA mañana de un tranquilo miércoles de agosto de 2017, Marcus Hutchins salió por la puerta principal de la mansión de Airbnb en Las Vegas, donde había estado de fiesta durante la última semana y media. Un hacker sin mucha gracia, de 23 años de edad, con cabellera rizada de color rubio-café.

Hutchins se había asomado para rescatar su pedido de una Big Mac y papas fritas de un repartidor de Uber Eats. Pero mientras estaba descalzo en la mansión Hutchins, que llevaba solo una camiseta y jeans, notó un SUV negro estacionado en la calle, uno que se parecía mucho a una vigilancia del FBI.

Miró fijamente el vehículo sin comprender, su mente todavía estaba empañada por la falta de sueño y apedreado por la hierba legalizada de Nevada que había estado fumando toda la noche. Por un momento fugaz, se preguntó: ¿Es esto finalmente?

Pero tan pronto como surgió el pensamiento, lo descartó. El FBI nunca sería tan obvio, se dijo. Sus pies habían comenzado a irritarse en la plancha de la calzada. Entonces agarró la bolsa de McDonald’s y regresó adentro, a través del patio de la mansión, y entró en la casa de la piscina que había estado usando como dormitorio. Con el espectro del SUV completamente exorcizado de su mente, rodó otro porro con la última hierba, lo fumó mientras comía su hamburguesa y luego empacó sus maletas para el aeropuerto, donde estaba programado un vuelo de primera clase a su hogar del Reino Unido.

Hutchins salía de una semana épica y agotadora en Defcon, una de las conferencias de hackers más grandes del mundo, donde había sido celebrado como un héroe. Menos de tres meses antes, Hutchins había salvado a Internet de lo que fue, en ese momento, el peor ciberataque de la historia: una pieza de malware llamada WannaCry . Justo cuando ese software de autopropagación había comenzado a explotar en todo el planeta, destruyendo datos en cientos de miles de computadoras, fue Hutchins quien encontró y activó el interruptor secreto de contenido en su código, neutralizando la amenaza global de WannaCry de inmediato.

Esta hazaña legendaria de piratería White Hat esencialmente le había valido a Hutchins bebidas gratis de por vida entre la multitud de Defcon. Él y su séquito habían sido invitados a todas las fiestas VIP de piratas informáticos en la franja, llevados a cenar por periodistas y acosados por fanáticos que buscaban selfies. La historia, después de todo, era irresistible: Hutchins era el geek tímido que había asesinado a un monstruo que amenazaba a todo el mundo digital, mientras estaba sentado frente a un teclado en una habitación en la casa de sus padres en el remoto oeste de Inglaterra.

Todavía recuperándose de la ola de adulaciones, Hutchins no estaba en condiciones de detenerse en las preocupaciones sobre el FBI, incluso después de que salió de la mansión unas horas más tarde y una vez más vio el mismo SUV negro estacionado al otro lado de la calle. Saltó a un Uber hacia el aeropuerto, su mente aún flotando a través de una nube inducida por el cannabis. Los documentos de la corte revelarían más tarde que el SUV lo siguió por el camino, que la policía había estado rastreando su ubicación periódicamente durante todo su tiempo en Las Vegas.

Cuando Hutchins llegó al aeropuerto y cruzó el control de seguridad, se sorprendió cuando los agentes de la TSA le dijeron que no se molestara en sacar ninguna de sus tres computadoras portátiles de su mochila antes de pasarla por el escáner. En cambio, mientras lo saludaban, recuerda haber pensado que parecían estar haciendo un esfuerzo especial para no retrasarlo.

Caminó sin prisa hasta el salón del aeropuerto, agarró una Coca-Cola y se acomodó en un sillón. Todavía estaba horas antes de su vuelo de regreso al Reino Unido, por lo que perdió el tiempo publicando desde su teléfono en Twitter, escribiendo lo emocionado que estaba de volver a su trabajo analizando malware cuando llegue a casa. «No he tocado un depurador en más de un mes», tuiteó. Se molestó por unos zapatos muy caros que su jefe le había comprado en Las Vegas y retuiteó un cumplido de un fanático de su trabajo de ingeniería inversa.

Hutchins estaba escribiendo otro tweet cuando notó que tres hombres se habían acercado a él, un pelirrojo corpulento con una perilla flanqueada por otros dos con uniformes de Aduanas y Protección Fronteriza. ¿Eres Marcus Hutchins? preguntó el pelirrojo. Cuando Hutchins confirmó que sí, el hombre pidió en tono neutral que Hutchins los acompañara y lo condujo a través de una puerta a una escalera privada.

Luego lo esposaron.

En estado de shock, sintiéndose como si se estuviera mirando a sí mismo desde la distancia, Hutchins preguntó qué estaba pasando. «Llegaremos a eso», dijo el hombre.

Hutchins recuerda haber recorrido mentalmente todas las posibles acciones ilegales que había hecho que podrían haber interesado a la Aduana. Seguramente, pensó, no podía ser esa cosa, ese crimen inconcebible de años. ¿Era que podría haber dejado marihuana en su bolso? ¿Estaban estos agentes aburridos reaccionando de forma exagerada a la pequeña posesión de drogas?

Los agentes lo acompañaron a través de un área de seguridad llena de monitores y luego lo sentaron en una sala de interrogatorios, donde lo dejaron solo. Cuando regresó el pelirrojo, lo acompañó una pequeña mujer rubia. Los dos agentes mostraron sus insignias: estaban con el FBI.

Durante los siguientes minutos, los agentes dieron un tono amistoso y le preguntaron a Hutchins sobre su educación y sobre Kryptos Logic, la empresa de seguridad donde trabajaba. Durante esos minutos, Hutchins se permitió creer que tal vez los agentes solo querían aprender más sobre su trabajo con WannaCry, que esta era solo una forma particularmente agresiva de lograr su cooperación en la investigación de ese ciberataque que sacudió el mundo. Luego, 11 minutos después de la entrevista, sus interrogadores le preguntaron sobre un programa llamado Kronos.

«Kronos», dijo Hutchins. «Conozco ese nombre». Y comenzó a caer sobre él, una especie de entumecimiento, no se iría a casa después de todo.

PARTE UNO – EL DESCENSO

CATORCE AÑOS ANTES, mucho antes de que Marcus Hutchins fuera un héroe o villano para cualquiera, sus padres, Janet y Desmond, se instalaron en una casa de piedra en una granja ganadera en el remoto Devon, a solo unos minutos de la costa oeste de Inglaterra. Janet era enfermera, nacida en Escocia. Desmond era un trabajador social de Jamaica que había sido bombero cuando conoció a Janet en un club nocturno en 1986. Se habían mudado de Bracknell, una ciudad de cercanías a 30 millas de Londres, en busca de un lugar donde sus hijos, de 9 años. el viejo Marcus y su hermano de 7 años podrían crecer con más inocencia de lo que la vida en la órbita de Londres podría ofrecer.

Al principio, la granja ofrecía exactamente el idilio que buscaban: los dos muchachos pasaban sus días retozando entre las vacas, observando cómo los granjeros les ordeñaban y entregaban sus terneros. Construyeron casas en los árboles y trebuchets con trozos de madera de repuesto y viajaron en el tractor del granjero que les había alquilado su casa. Hutchins era un niño brillante y feliz, abierto a la amistad pero estoico y «autónomo», como lo expresa su padre, Desmond, con «un fuerte sentido de lo correcto y lo incorrecto». Cuando cayó y se rompió la muñeca mientras jugaba, no derramó una sola lágrima, dice su padre. Pero cuando el granjero dejó un becerro cojo y con daño cerebral con el que Hutchins se había unido, lloró desconsolado.

Hutchins no siempre encajaba con los otros niños en la zona rural de Devon. Era más alto que los otros muchachos y carecía de la obsesión inglesa habitual con el fútbol; llegó a preferir surfear en las aguas heladas a pocos kilómetros de su casa. Era uno de los pocos niños de raza mixta en su escuela, y se negó a cortar su característica mata de cabello rizado.

Pero, sobre todo, lo que distinguía a Hutchins de todos los que lo rodeaban era su fascinación sobrenatural y su facilidad con las computadoras. Desde los 6 años, Hutchins había visto a su madre usar Windows 95 en el escritorio de la torre Dell de la familia. Su padre a menudo se molestaba al encontrarlo desmantelando la PC familiar o llenándola con programas extraños. Cuando se mudaron a Devon, Hutchins había comenzado a sentir curiosidad por los caracteres HTML inescrutables detrás de los sitios web que visitó, y estaba codificando rudimentarios guiones de «Hola mundo» en Basic. Pronto llegó a ver la programación como «una puerta de entrada para construir lo que quisieras», como él dice, mucho más emocionante que incluso los fuertes de madera y las catapultas que construyó con su hermano. «No había límites», dice.

En la clase de computación, donde sus compañeros aún estaban aprendiendo a usar procesadores de texto, Hutchins estaba aburrido. Las computadoras de la escuela le impidieron instalar los juegos que quería jugar, como Counterstrike y Call of Duty , y restringieron los sitios que podía visitar en línea. Pero Hutchins descubrió que podía programar su salida de esas limitaciones. Dentro de Microsoft Word, descubrió una característica que le permitía escribir scripts en un lenguaje llamado Visual Basic. Usando esa función de secuencias de comandos, podría ejecutar el código que quisiera e incluso instalar software no aprobado. Utilizó ese truco para instalar un proxy para desviar su tráfico web a través de un servidor lejano, derrotando los intentos de la escuela de filtrar y monitorear su navegación web también.

En su cumpleaños número 13, después de años de luchar por el tiempo en el envejecimiento de Dell de la familia, los padres de Hutchins acordaron comprarle su propia computadora, o más bien, los componentes que solicitó, pieza por pieza, para construirla él mismo. Pronto, dice la madre de Hutchins, la computadora se convirtió en un «amor total y absoluto» que anuló casi todo lo demás en la vida de su hijo.

Hutchins seguía surfeando, y había practicado un deporte llamado surf salvavidas, una especie de salvavidas competitivo. Se destacó y finalmente ganó un puñado de medallas a nivel nacional. Pero cuando no estaba en el agua, estaba frente a su computadora, jugando videojuegos o refinando sus habilidades de programación durante horas.

Janet Hutchins estaba preocupada por la obsesión digital de su hijo. En particular, temía cómo las franjas más oscuras de la web, lo que solo llama en tono de broma el «hombre del saco de internet», podrían influir en su hijo, a quien veía como relativamente protegido en su vida rural inglesa.

Entonces trató de instalar controles parentales en la computadora de Marcus; él respondió usando una técnica simple para obtener privilegios administrativos cuando arrancó la PC e inmediatamente apagó los controles. Ella trató de limitar su acceso a Internet a través de su enrutador doméstico; se encontró con un reinicio de hardware en el router que le permitió restaurar la configuración de fábrica, a continuación, configurar el router para arrancar su línea en su lugar.

«Después de eso tuvimos una larga conversación», dice Janet. Ella amenazó con eliminar la conexión a Internet de la casa por completo. En cambio, llegaron a una tregua. «Acordamos que si restablecía mi acceso a Internet, lo supervisaría de otra manera», dice ella. “Pero en realidad, no había forma de monitorear a Marcus. Porque él era mucho más inteligente de lo que cualquiera de nosotros sería «.

EL TEMOR de MUCHAS MADRES AL HOMBRE de la bolsa de internet es exagerado.

Janet Hutchins

Un año después de obtener su propia computadora, Hutchins estaba explorando un foro web de piratería elemental, uno dedicado a causar estragos en la entonces popular plataforma de mensajería instantánea MSN. Allí encontró una comunidad de jóvenes hackers con ideas afines mostrando sus inventos. Uno se jactó de crear una especie de gusano MSN que se hizo pasar por un JPEG: cuando alguien lo abría, el malware se enviaba de forma instantánea e invisible a todos sus contactos de MSN, algunos de los cuales se enamorarían del cebo y abrirían la foto, que se dispararía. otra ronda de mensajes, ad infinitum.

Hutchins no sabía lo que el gusano debía lograr, si estaba destinado al delito cibernético o simplemente a una broma de spam, pero estaba profundamente impresionado. «Estaba como, wow, mira lo que la programación puede hacer», dice. «Quiero poder hacer este tipo de cosas».

Cuando cumplió 14 años, Hutchins publicó su propia contribución al foro: un simple ladrón de contraseñas. Instálelo en la computadora de alguien y podría extraer las contraseñas de las cuentas web de la víctima desde donde Internet Explorer las había almacenado para su conveniente función de autocompletar. Las contraseñas estaban encriptadas, pero también había descubierto dónde escondía la clave de descifrado el navegador.

La primera pieza de malware de Hutchins fue recibida con la aprobación del foro. ¿Y las contraseñas de quién imaginó que podrían ser robadas con su invento? «No lo hice, realmente», dice Hutchins. «Solo pensé: ‘Esto es algo genial que he hecho'».

A medida que la carrera de piratería de Hutchins comenzó a tomar forma, su carrera académica se fue deteriorando. Regresaría a casa desde la playa por la noche e iría directamente a su habitación, comería frente a su computadora y luego fingiría que dormía.

Después de que sus padres verificaron que sus luces estaban apagadas y se acostaron, él volvió a su teclado. «Sin que lo supiéramos, él estaría programando hasta altas horas de la madrugada», dice Janet. Cuando ella lo despertó a la mañana siguiente, «se vería horrible. Porque solo llevaba en la cama media hora. La madre desconcertada de Hutchins en un momento estaba tan preocupada que llevó a su hijo al médico, donde le diagnosticaron que era un adolescente con falta de sueño.

Un día en la escuela, cuando Hutchins tenía unos 15 años, descubrió que había sido bloqueado de su cuenta de red. Unas horas después lo llamaron a la oficina del administrador de una escuela. El personal allí lo acusó de llevar a cabo un ataque cibernético en la red de la escuela, corrompiendo un servidor tan profundamente que tuvo que ser reemplazado. Hutchins negó vehementemente cualquier participación y exigió ver la evidencia.

Como él lo cuenta, los administradores se negaron a compartirlo. Pero en ese momento, se había hecho famoso entre el personal de TI de la escuela por ignorar sus medidas de seguridad. Él sostiene, incluso hoy, que él era simplemente el chivo expiatorio más conveniente. «Marcus nunca fue un buen mentiroso», coincide su madre. “Era bastante ostentoso. Si lo hubiera hecho, habría dicho que lo había hecho.

Hutchins fue suspendido por dos semanas y se le prohibió permanentemente usar computadoras en la escuela. Su respuesta, a partir de ese momento, fue simplemente pasar el menor tiempo posible allí. Se volvió completamente nocturno, durmiendo hasta bien entrada la jornada escolar y a menudo se saltaba las clases por completo. Sus padres estaban furiosos, pero aparte de los momentos en que estaba atrapado en el auto de su madre, yendo a la escuela o a surfear, en su mayoría evadió sus conferencias y castigos. «No podían arrastrarme físicamente a la escuela», dice Hutchins. «Soy un tipo grande».

La familia de Hutchins, en 2009, se mudó de la granja a una casa que ocupaba la antigua oficina de correos de una pequeña aldea de un pub. Marcus tomó una habitación en lo alto de las escaleras. Salía de su habitación solo ocasionalmente, para cocinar una pizza congelada en el microondas o prepararse más café instantáneo para sus atracones de programación nocturna. Pero en su mayor parte, mantuvo su puerta cerrada y cerrada contra sus padres, mientras profundizaba en una vida secreta a la que no estaban invitados.

CASI AL MISMO tiempo, el foro de MSN que Hutchins había estado frenando se cerró, por lo que hizo la transición a otra comunidad llamada HackForums. Sus miembros eran un poco más avanzados en sus habilidades y un poco más turbios en su ética: una colección de jóvenes hackers de Lord of the Flies que intentaban impresionarse mutuamente con hazañas nihilistas de explotación. Las apuestas mínimas en la mesa para ganarse el respeto de la multitud de HackForums era la posesión de una botnet, una colección de cientos o miles de computadoras infectadas con malware que obedecen los comandos de un pirata informático, capaces de dirigir el tráfico basura a los rivales para inundar su servidor web y dejarlos fuera de línea. —Lo que se conoce como un ataque distribuido de denegación de servicio o DDoS.

En este punto, no había superposición entre la idílica vida de la aldea inglesa de Hutchins y su secreto cyberpunk, ninguna verificación de la realidad para evitar que adoptara la atmósfera amoral del inframundo en el que estaba entrando. Así que Hutchins, que todavía tenía 15 años, pronto se jactaba en el foro sobre ejecutar su propia red de bots de más de 8,000 computadoras, en su mayoría pirateadas con simples archivos falsos que había subido a los sitios de BitTorrent y engañado a los usuarios involuntarios para que se ejecutaran.

Aún más ambicioso, Hutchins también estableció su propio negocio: comenzó a alquilar servidores y luego a vender servicios de alojamiento web a los ciudadanos de HackForums por una tarifa mensual. La empresa, que Hutchins llamó Gh0sthosting, se publicitó explícitamente en HackForums como un lugar donde se permitían «todos los sitios ilegales». Sugirió en otra publicación que los compradores podrían usar su servicio para alojar páginas de phishing diseñadas para hacerse pasar por páginas de inicio de sesión y robar las contraseñas de las víctimas. Cuando un cliente preguntó si era aceptable alojar «warez», software de mercado negro, Hutchins respondió de inmediato: «Sí, cualquier sitio que no sea porno infantil».

Pero en su mente adolescente, dice Hutchins, todavía veía lo que estaba haciendo cuando varios pasos se alejaban de cualquier delito cibernético real . Alojar servidores turbios o robar algunas contraseñas de Facebook o explotar una computadora secuestrada para alistarla en ataques DDoS contra otros piratas informáticos, esos no parecían ser los delitos graves que le llamarían la atención de la policía. Después de todo, Hutchins no estaba cometiendo fraude bancario, robando dinero real de personas inocentes. O al menos eso es lo que se dijo a sí mismo. Él dice que la línea roja del fraude financiero, por arbitraria que fuera, seguía siendo inviolable en su código moral autodefinido y cambiante.

De hecho, dentro de un año, Hutchins se aburrió de sus botnets y su servicio de alojamiento, lo que encontró implicaba aplacar a muchos «clientes llorones». Así que renunció a ambos y comenzó a centrarse en algo que disfrutaba mucho más: perfeccionar su propio malware. Pronto estaba desarmando los rootkits de otros piratas informáticos, programas diseñados para alterar el sistema operativo de una computadora para hacerse completamente indetectables. Estudió sus características y aprendió a ocultar su código dentro de otros procesos informáticos para hacer que sus archivos sean invisibles en el directorio de archivos de la máquina.

Cuando Hutchins publicó un código de muestra para mostrar sus crecientes habilidades, otro miembro de HackForums quedó tan impresionado que le pidió a Hutchins que escribiera parte de un programa que verificaría si los motores antivirus específicos podían detectar el malware de un hacker, una especie de herramienta antivirus. Para esa tarea, a Hutchins se le pagaron $ 200 en la moneda digital temprana Liberty Reserve. El mismo cliente siguió ofreciendo $ 800 por un «capturador de formularios» que Hutchins había escrito, un rootkit que podía robar silenciosamente contraseñas y otros datos que la gente había ingresado en formularios web y enviarlos al pirata informático. Él aceptó felizmente.

Hutchins comenzó a desarrollar una reputación como un talentoso escritor fantasma de malware. Luego, cuando tenía 16 años, se le acercó un cliente más serio, una figura que el adolescente conocería por el seudónimo Vinny.

Vinny le hizo una oferta a Hutchins: quería un rootkit con múltiples funciones y bien mantenido que pudiera vender en mercados de hackers mucho más profesionales que HackForums, como Exploit.in y Dark0de. Y en lugar de pagar por adelantado el código, le daría a Hutchins la mitad de las ganancias de cada venta. Llamarían al producto Kit UPAS, en honor al árbol de upas de Java, cuya savia tóxica se usaba tradicionalmente en el sudeste asiático para fabricar dardos y flechas venenosas.

Vinny parecía diferente de los fanfarrones y aspirantes que Hutchins había conocido en otra parte del hacker clandestino, más profesional y con los labios apretados, nunca revelaba un solo detalle personal sobre sí mismo, incluso mientras charlaban cada vez con más frecuencia. Y tanto Hutchins como Vinny tuvieron cuidado de nunca registrar sus conversaciones, dice Hutchins.

Hutchins dice que siempre tuvo cuidado de ocultar sus movimientos en línea, enrutando su conexión a Internet a través de múltiples servidores proxy y PCs pirateadas en Europa del Este con la intención de confundir a cualquier investigador. Pero no era tan disciplinado acerca de mantener en secreto los detalles de su vida personal de Vinny. En una conversación, Hutchins se quejó a su socio comercial de que no había hierba de calidad en ningún lugar de su aldea, en las profundidades de la Inglaterra rural. Vinny respondió que le enviaría un correo desde un nuevo sitio de comercio electrónico llamado Silk Road .

Esto fue en 2011, los primeros días de Silk Road, y el notorio mercado de drogas de la red oscura era conocido principalmente por aquellos en la clandestinidad de Internet, no por las masas que más tarde lo descubrirían. Hutchins mismo pensó que tenía que ser un engaño. «Mierda», recuerda haberle escrito a Vinny. «Pruébalo.»

Entonces Vinny preguntó la dirección de Hutchins y su fecha de nacimiento. Quería enviarle un regalo de cumpleaños, dijo. Hutchins, en un momento se arrepentiría, suministró ambos.

En el cumpleaños número 17 de Hutchins, le llegó un paquete por correo a la casa de sus padres. Dentro había una colección de hierba, hongos alucinógenos y éxtasis, cortesía de su misterioso nuevo asociado.

HUTCHINS TERMINÓ DE ESCRIBIR EL kit UPAS después de casi nueve meses de trabajo, y en el verano de 2012 el rootkit salió a la venta. Hutchins no le hizo preguntas a Vinny sobre quién estaba comprando. En su mayoría, estaba contento de haber subido de nivel de una demostración de HackForums a un programador profesional cuyo trabajo era deseado y apreciado.

El dinero también era bueno: cuando Vinny comenzó a pagarle a Hutchins miles de dólares en comisiones por las ventas de UPAS Kit, siempre en bitcoins, Hutchins se encontró con su primer ingreso real disponible. Actualizó su computadora, compró una Xbox y un nuevo sistema de sonido para su habitación, y comenzó a incursionar en el comercio de Bitcoin Day. En este punto, había abandonado la escuela por completo, y había dejado de salvar vidas después de que su entrenador se retiró. Les dijo a sus padres que estaba trabajando en proyectos de programación independientes, que parecían satisfacerlos.

Con el éxito de UPAS Kit, Vinny le dijo a Hutchins que era hora de construir UPAS Kit 2.0. Quería nuevas características para esta secuela, incluido un keylogger que pudiera grabar cada pulsación de tecla de las víctimas y la capacidad de ver toda su pantalla. Y, sobre todo, quería una función que pudiera insertar campos de entrada de texto falsos y otro contenido en las páginas que las víctimas estaban viendo, algo llamado inyección web.

Vinny agregó que conocía la identidad y la dirección de Hutchins. Si su relación comercial terminara, tal vez compartiría esa información con el FBI.

Esa última demanda en particular le dio a Hutchins un sentimiento profundamente incómodo, dice. Las inyecciones web, en la mente de Hutchins, tenían un propósito muy claro: fueron diseñadas para el fraude bancario.

La mayoría de los bancos requieren un segundo factor de autenticación al realizar una transferencia; a menudo envían un código por mensaje de texto al teléfono de un usuario y les piden que lo ingresen en una página web como una doble verificación de su identidad. Las inyecciones en la web permiten a los piratas informáticos derrotar esa medida de seguridad con un juego de manos.

Un pirata informático inicia una transferencia bancaria desde la cuenta de la víctima, y luego, cuando el banco le pide al pirata informático un código de confirmación, el pirata informático inyecta un mensaje falso en la pantalla de la víctima pidiéndole que realice una reconfirmación rutinaria de su identidad con un código de mensaje de texto. . Cuando la víctima ingresa ese código desde su teléfono, el hacker lo pasa al banco,

En unos pocos años, Hutchins había dado tantos pasos pequeños por el túnel apagado de la criminalidad en línea que a menudo había perdido de vista las líneas que estaba cruzando. Pero en esta conversación de mensajería instantánea con Vinny, dice Hutchins, pudo ver que se le pedía que hiciera algo muy malo, que ahora, sin duda, estaría ayudando a los ladrones a robar víctimas inocentes. Y al participar en un cibercrimen financiero real, también estaría llamando la atención de las fuerzas del orden público de una manera que nunca antes había tenido.

Hasta ese momento, Hutchins se había permitido imaginar que sus creaciones podrían usarse simplemente para robar el acceso a las cuentas de Facebook de las personas o para construir botnets que extraían criptomonedas en las PC de las personas. «Nunca supe definitivamente qué estaba pasando con mi código», dice. “Pero ahora era obvio. Esto se usaría para robar dinero de las personas. Esto se usaría para eliminar los ahorros de las personas «.

Él dice que rechazó la demanda de Vinny. «No estoy trabajando en un troyano bancario», recuerda haber escrito.

Vinny insistió. Y agregó un recordatorio, en lo que Hutchins entendió como partes iguales de broma y amenaza, de que conocía la identidad y dirección de Hutchins. Si su relación comercial terminara, tal vez compartiría esa información con el FBI.

Como lo dice Hutchins, estaba asustado y enojado consigo mismo: había compartido ingenuamente detalles de identificación con un compañero que se estaba convirtiendo en un criminal despiadado. Pero se mantuvo firme y amenazó con alejarse. Vinny, sabiendo que necesitaba las habilidades de codificación de Hutchins, pareció retroceder. Llegaron a un acuerdo: Hutchins trabajaría en la versión renovada de UPAS Kit, pero sin las inyecciones web.

A medida que desarrolló el rootkit de próxima generación durante los siguientes meses, Hutchins comenzó a asistir a un colegio comunitario local. Desarrolló un vínculo con uno de sus profesores de informática y se sorprendió al descubrir que realmente quería graduarse. Pero se esforzó bajo la carga de estudiar mientras también construía y mantenía el malware de Vinny. Su socio comercial ahora parecía profundamente impaciente por tener su nuevo rootkit terminado, y constantemente molestaba a Hutchins, exigiendo actualizaciones. Para hacer frente, Hutchins comenzó a regresar a Silk Road, comprando anfetaminas en la red oscura para reemplazar sus cafeterías nocturnas.

Después de nueve meses de sesiones de codificación durante toda la noche, la segunda versión del Kit UPAS estaba lista. Pero tan pronto como Hutchins compartió el código terminado con Vinny, dice, Vinny respondió con una revelación sorpresa: había contratado en secreto a otro codificador para crear las inyecciones web que Hutchins se había negado a construir. Con el trabajo de los dos programadores combinados, Vinny tenía todo lo que necesitaba para hacer un troyano bancario completamente funcional.

Hutchins dice que se sintió lívido, sin palabras. Rápidamente se dio cuenta de que tenía muy poca influencia contra Vinny. El malware ya estaba escrito. Y en su mayor parte, fue Hutchins quien lo había escrito.

En ese momento, todas las inquietudes morales y las amenazas de castigo que Hutchins había ignorado durante años de repente lo alcanzaron con una prisa aleccionadora. «No se puede salir de esto», recuerda haber pensado. “El FBI va a aparecer en mi puerta un día con una orden de arresto. Y será porque confié en este jodido tipo.

AÚN ASÍ, TAN PROFUNDO como Hutchins había sido atrapado por Vinny, tenía una opción.

Vinny quería que hiciera el trabajo de integrar las inyecciones web del otro programador en su malware, luego probar el rootkit y mantenerlo actualizado una vez que se lanzara. Hutchins dice que sabía instintivamente que debía alejarse y nunca volver a comunicarse con Vinny. Pero como Hutchins lo cuenta, Vinny parecía haberse estado preparando para esta conversación, y presentó una discusión: Hutchins ya había trabajado casi nueve meses. Básicamente, ya había construido un rootkit bancario que se vendería a los clientes, le gustara o no a Hutchins.

Además, a Hutchins todavía se le pagaba por comisión. Si renunciara ahora, no obtendría nada. Habría tomado todos los riesgos, lo suficiente como para estar implicado en el crimen, pero no recibiría ninguna de las recompensas.

Tan enojado como estaba por haber caído en la trampa de Vinny, Hutchins admite que también fue persuadido. Así que agregó un enlace más a la cadena de malas decisiones de un año que había definido su vida adolescente: aceptó seguir escribiendo fantasmas sobre el malware bancario de Vinny.

Hutchins se puso a trabajar, uniendo las funciones de inyección web en su rootkit y luego probando el programa antes de su lanzamiento. Pero ahora descubrió que su amor por la codificación se había evaporado. Él postergaría el mayor tiempo posible y luego se sumergiría en atracones de codificación de un día, anulando su miedo y culpa con anfetaminas.

En junio de 2014, el rootkit estaba listo. Vinny comenzó a vender su trabajo en los mercados cibercriminales Exploit.in y Dark0de. Más tarde, también lo puso a la venta en AlphaBay, un sitio en la web oscura que había reemplazado a Silk Road después de que el FBI desconectara el mercado original de la red oscura.

Después de discusiones con clientes frustrados, Vinny había decidido cambiar el nombre y soltar la etiqueta UPAS. En cambio, se le ocurrió un nuevo apodo, una obra de teatro sobre Zeus, uno de los troyanos bancarios más notorios en la historia del delito cibernético. Vinny bautizó su malware en nombre de un gigante cruel en la mitología griega, el que había engendrado a Zeus y a todos los otros dioses vengativos en el panteón del Monte Olimpo: lo llamó Kronos.

PARTE DOS – RECUPERACIÓN

CUANDO HUTCHINS TENÍA 19 años, su familia se mudó nuevamente, esta vez a un edificio de cuatro pisos del siglo XVIII en Ilfracombe, una ciudad balnearia victoriana en otra parte de Devon. Hutchins se instaló en el sótano de la casa, con acceso a su propio baño y una cocina que una vez habían sido utilizados por los sirvientes de la casa. Esa configuración le permitió separarse aún más de su familia y del mundo. Estaba, más que nunca, solo.

Cuando Kronos se lanzó en Exploit.in, el malware fue solo un éxito modesto. La comunidad de piratas informáticos en gran parte rusa en el sitio era escéptica con respecto a Vinny, que no hablaba su idioma y había valorado el troyano en un ambicioso $ 7,000. Y como cualquier software nuevo, Kronos tenía errores que necesitaban reparación. Los clientes exigieron actualizaciones constantes y nuevas características. Así que a Hutchins se le asignó la tarea de programar sin parar para el próximo año, ahora con plazos ajustados y compradores enojados que exigen que los cumpla.

Para mantenerse al mismo tiempo mientras intentaba terminar su último año de universidad, Hutchins aumentó bruscamente su consumo de anfetaminas.

Tomaría la velocidad suficiente para alcanzar lo que él describe como un estado de euforia. Solo en esa condición, dice, podría seguir disfrutando de su trabajo de programación y evitar su creciente temor. «Cada vez que escuchaba una sirena, pensaba que venía por mí», dice. Al vencer esos pensamientos con aún más estimulantes, se quedaba despierto durante días, estudiando y codificando, y luego sufría un estado de ansiedad y depresión antes de dormir durante 24 horas.

Todo ese vaivén entre altibajos maníacos y miserables afectó el juicio de Hutchins, especialmente en sus interacciones con otro amigo en línea al que llama Randy.

Cuando Hutchins se reunió con Randy en un foro de hackers llamado TrojanForge después del lanzamiento de Kronos, Randy le preguntó a Hutchins si le escribiría malware bancario. Cuando Hutchins se negó, Randy solicitó ayuda con algunas aplicaciones empresariales y educativas que intentaba lanzar como negocios legítimos. Hutchins, al ver una forma de lavar sus ganancias ilegales con ingresos legales, estuvo de acuerdo.

Randy demostró ser un mecenas generoso. Cuando Hutchins le dijo que no tenía una máquina MacOS para trabajar con las aplicaciones de Apple, Randy le pidió su dirección, la cual, una vez más, proporcionó Hutchins, y le envió un nuevo escritorio iMac como regalo. Más tarde, preguntó si Hutchins tenía una consola PlayStation para poder jugar juntos en línea. Cuando Hutchins dijo que no, Randy también le envió una nueva PS4.

A diferencia de Vinny, Randy fue muy abierto sobre su vida personal. A medida que él y Hutchins se acercaban, se llamaban entre sí o incluso por video chat, en lugar de interactuar a través de la mensajería instantánea sin rostro a la que Hutchins se había acostumbrado.

Randy impresionó a Hutchins al describir sus objetivos filantrópicos, cómo estaba usando sus ganancias para financiar organizaciones benéficas como proyectos de educación de codificación gratuita para niños. Hutchins sintió que gran parte de esas ganancias provenían del delito cibernético. Pero comenzó a ver a Randy como una figura parecida a Robin Hood, un modelo que esperaba emular algún día. Randy reveló que estaba basado en Los Ángeles, un paraíso soleado donde Hutchins siempre había soñado con vivir. En algunos momentos, incluso hablaron de mudarse juntos, ejecutar una startup fuera de una casa cerca de la playa en el sur de California.

Randy confiaba en Hutchins lo suficiente como para que cuando Hutchins describiera sus trucos de bitcoin para el comercio diario, Randy le envió más de $ 10,000 en criptomonedas para comerciar en su nombre. Hutchins había establecido sus propios programas codificados a medida que cubrían sus compras de bitcoins con ventas en corto, protegiendo sus tenencias contra las dramáticas fluctuaciones de bitcoin. Randy le pidió que administrara sus propios fondos con las mismas técnicas.

Una mañana en el verano de 2015, Hutchins se despertó después de una resaca de anfetaminas y descubrió que ha ocurrido un corte eléctrico durante la noche. Todas sus computadoras se habían apagado justo cuando el precio de bitcoin se desplomó, borrando cerca de $ 5,000 de los ahorros de Randy. Todavía cerca del final de su ciclo espasmódico de consumo de drogas, Hutchins entró en pánico.

Él dice que encontró a Randy en línea e inmediatamente admitió haber perdido su dinero. Pero para compensar la pérdida, le hizo una oferta a Randy. Hutchins reveló que él era el autor secreto de un rootkit bancario llamado Kronos. Sabiendo que Randy había estado buscando malware de fraude bancario en el pasado, le ofreció a Randy una copia gratuita.

Esta era la primera vez que Hutchins divulgaba su trabajo sobre Kronos a alguien. Cuando se despertó al día siguiente con la cabeza más clara, supo que había cometido un terrible error. Sentado en su habitación, pensó en toda la información personal que Randy había compartido tan casualmente con él durante los meses anteriores, y se dio cuenta de que acababa de confiar su secreto más peligroso a alguien cuya seguridad operativa era profundamente defectuosa. Tarde o temprano, Randy sería atrapado por la policía, y probablemente sería igual de comunicativo con la policía.

Hutchins ya había llegado a ver su eventual arresto por sus delitos cibernéticos como inevitable. Pero ahora podía ver el camino de los federales hacia su puerta. «Mierda», pensó Hutchins para sí mismo. «Así es como termina.»

CUANDO HUTCHINS SE GRADUÓ de la universidad en la primavera de 2015, sintió que era hora de abandonar su hábito de anfetaminas. Entonces decidió dejarlo.

Al principio, los síntomas de abstinencia simplemente lo sumergieron en la depresión habitual que había experimentado muchas veces antes. Pero una noche, unos días después, mientras estaba solo en su habitación viendo el drama adolescente británico Waterloo Road , comenzó a sentir una sensación oscura que se apodera de él, lo que él describe como una sensación de «muerte inminente» que lo abarca todo. Intelectualmente, sabía que no estaba en peligro físico. Y sin embargo, «Mi cerebro me decía que estaba a punto de morir», recuerda.

No se lo dijo a nadie. En lugar de eso, él solo se retiró, experimentando lo que él describe como un ataque de pánico de varios días. Cuando Vinny exigió saber por qué estaba retrasado en su trabajo de Kronos, Hutchins dice que le resultó más fácil decir que todavía estaba ocupado con la escuela, en lugar de admitir que estaba atrapado en un pozo de ansiedad debilitante.

Pero a medida que sus síntomas aumentaron y se volvió aún menos productivo durante las semanas siguientes, descubrió que su amenazante socio comercial parecía molestarlo menos. Después de algunos regaños, Vinny lo dejó solo. Los pagos de bitcoin para las comisiones de Kronos terminaron, y con ellos se fue la asociación que había llevado a Hutchins a los años más oscuros de su vida como cibercriminal.

Durante los siguientes meses, Hutchins hizo poco más que esconderse en su habitación y recuperarse. Jugó videojuegos y vio Breaking Bad . Raramente salía de su casa para nadar en el océano o unirse a grupos de cazadores de tormentas que se reunían en los acantilados para ver olas de 50 y 60 pies chocar contra las rocas. Hutchins recuerda haber disfrutado lo pequeñas que le hicieron sentir las olas, imaginando cómo su poder en bruto podría matarlo al instante.

Le tomó meses a la sensación de muerte inminente de Hutchins disminuir, e incluso entonces fue reemplazada por una angustia intermitente y profunda. Mientras se nivelaba, Hutchins comenzó a profundizar en el mundo de la piratería. Pero había perdido el gusto por el inframundo cibercriminal. En cambio, volvió a un blog que había comenzado en 2013, en el período entre el abandono de la escuela secundaria y el comienzo de la universidad.

El sitio se llamaba MalwareTech, que se fruncía como el seudónimo de Hutchins cuando comenzó a publicar una serie de publicaciones sobre las minucias técnicas del malware. El análisis clínico y objetivo del blog pronto pareció atraer a visitantes black hat y white hat. «Fue una especie de terreno neutral», dice. «Ambos lados del juego lo disfrutaron».

Pronto tuvo una audiencia de más de 10,000 lectores habituales, y ninguno de ellos parecía saber que las ideas de MalwareTech provenían de una historia activa escribiendo malware él mismo.

Durante su año de rehabilitación posterior a Kronos, Hutchins comenzó a realizar ingeniería inversa en algunas de las botnets más grandes del campo, conocidas como Kelihos y Necurs . Pero pronto fue un paso más allá, dándose cuenta de que realmente podía unirse a esas manadas de máquinas secuestradas y analizarlas para sus lectores desde su interior. La botnet Kelihos, por ejemplo, fue diseñada para enviar comandos desde una computadora víctima a otra, en lugar de hacerlo desde un servidor central, una arquitectura punto a punto diseñada para hacer que la botnet sea más difícil de eliminar. Pero eso significaba que Hutchins podía codificar su propio programa que imitaba el malware Kelihos y «hablaba» su lenguaje, y usarlo para espiar el resto de las operaciones de la botnet, una vez que había superado toda la suspicacia que los diseñadores de las botnets habían ideado para evitar ese tipo de espionaje.

Utilizando este flujo constante de inteligencia, Hutchins construyó un «rastreador» de botnets Kelihos, mapeando en un sitio web público los cientos de miles de computadoras en todo el mundo que había atrapado.

No mucho después de eso, un empresario llamado Salim Neino, el CEO de una pequeña empresa de ciberseguridad con sede en Los Ángeles llamada Kryptos Logic, envió un correo electrónico a MalwareTech para preguntarle si el blogger anónimo podría hacer algún trabajo por ellos. La empresa esperaba crear un servicio de seguimiento de botnet, uno que alertaría a las víctimas si sus direcciones IP aparecieran en una colección de máquinas pirateadas como Kelihos.

De hecho, la compañía ya le había pedido a uno de sus empleados que entrara a Kelihos, pero el empleado le había dicho que realizar una ingeniería inversa del código llevaría demasiado tiempo. Sin darse cuenta de lo que estaba haciendo, Hutchins había desentrañado una de las botnets más inescrutables en Internet.

Neino ofreció a Hutchins $ 10,000 para construir Kryptos Logic su propio rastreador Kelihos. A las pocas semanas de conseguir ese primer trabajo, Hutchins también había construido un rastreador para una segunda red de bots. Después de eso, Kryptos Logic le hizo una oferta de trabajo a Hutchins, con un salario anual de seis cifras. Cuando Hutchins vio cómo se desglosaban los números, pensó que Neino debía estar bromeando. «¿Qué?» él recuerda haber pensado. «¿Vas a enviarme tanto dinero cada mes ?»

Era más de lo que había ganado como desarrollador de malware cibercriminal. Hutchins había llegado a comprender, demasiado tarde, la realidad de la industria moderna de ciberseguridad: para un hacker talentoso en un país occidental, el crimen realmente no paga.

EN SUS PRIMEROS meses en Kryptos Logic, Hutchins se metió dentro de una botnet masiva tras otra: Necurs, Dridex, Emotet, redes de malware que abarcan millones de computadoras en total. Incluso cuando sus nuevos colegas en Kryptos creían que una red de bots era inexpugnable, Hutchins los sorprendería con una nueva muestra del código del bot, a menudo compartido con él por un lector de su blog o suministrado por una fuente del submundo. Una y otra vez, deconstruiría el programa y, aún trabajando desde su habitación en Ilfracombe, permitiría a la compañía obtener acceso a una nueva horda de máquinas zombies, rastrear la propagación del malware y alertar a las víctimas de los piratas informáticos.

“En lo que respecta a la investigación de botnets, probablemente era uno de los mejores del mundo en ese momento. Para el tercer o cuarto mes, habíamos rastreado cada botnet importante del mundo con su ayuda ”, dice Neino. «Nos llevó a otro nivel».

Hutchins continuó detallando su trabajo en su blog MalwareTech y Twitter, donde comenzó a ser considerado como un susurrador de malware de élite. «Es un experto en ingeniería inversa.», dice Jake Williams, un ex pirata informático de la NSA convertido en consultor de seguridad que conversó con MalwareTech e intercambió muestras de código con él en ese momento. “Desde un nivel de habilidad en bruto, él está fuera de las listas. Es comparable a algunos de los mejores con los que he trabajado, en cualquier lugar «. Sin embargo, aparte de sus colegas de Kryptos Logic y algunos amigos cercanos, nadie conocía la verdadera identidad de MalwareTech. La mayoría de sus decenas de miles de seguidores, como Williams, lo reconocieron solo como el gato persa con gafas de sol que Hutchins usó como avatar de Twitter.

En el otoño de 2016, apareció un nuevo tipo de botnet: una pieza de malware conocida como Mirai había comenzado a infectar los llamados dispositivos de Internet de las cosas (enrutadores inalámbricos, grabadoras de video digital y cámaras de seguridad) y los estaba atando juntos en enjambres masivos de ataques DDoS sorprendentemente poderosos.

Hasta entonces, los ataques DDoS más grandes jamás vistos habían golpeado sus objetivos con unos pocos cientos de gigabits por segundo de tráfico. Ahora las víctimas estaban siendo golpeadas con más de 1 terabit por segundo, inundaciones gigantescas de tráfico basura que podrían partir cualquier cosa a su paso. Para empeorar las cosas, el autor de Mirai, un hacker que se hizo llamar Anna-Senpai, publicó el código del malware en HackForums, invitando a otros a hacer sus propios rebrotes de Mirai.

En septiembre de ese año, un ataque de Mirai golpeó el sitio web del blogger de seguridad Brian Krebs con más de 600 gigabits por segundo, derribando su sitio instantáneamente.

Poco después, la empresa de hosting francesa OVH cedió bajo un torrente de 1.1 terabit por segundo. En octubre, otra ola golpeó a Dyn, un proveedor de servidores del sistema de nombres de dominio que actúa como una especie de guía telefónica para Internet, traduciendo nombres de dominio a direcciones IP.

Cuando Dyn dejó de funcionar, también lo hicieron Amazon, Spotify, Netflix, PayPal y Reddit para usuarios de partes de América del Norte y Europa. Casi al mismo tiempo, un ataque de Mirai golpeó al principal proveedor de telecomunicaciones en gran parte de Liberia, dejando a la mayor parte del país fuera de Internet.

Hutchins, siempre un cazador de tormentas, comenzó a rastrear los tsunamis de Mirai. Con un colega de Kryptos Logic, desenterró muestras del código de Mirai y las usó para crear programas que se infiltraron en las botnets de Mirai, interceptando sus comandos y creando un feed de Twitter que publicaba noticias de sus ataques en tiempo real. Luego, en enero de 2017, la misma red de bots Mirai que golpeó a Liberia comenzó a llover ataques cibernéticos en Lloyds, el banco más grande del Reino Unido, en una aparente campaña de extorsión que derribó el sitio web del banco varias veces durante una serie de días.

Gracias a su rastreador Mirai, Hutchins pudo ver qué servidor estaba enviando los comandos para entrenar la potencia de fuego de la botnet en Lloyds; parecía que la máquina se estaba utilizando para ejecutar un servicio DDoS de alquiler. Y en ese servidor, descubrió la información de contacto del pirata informático que lo administraba. Hutchins lo encontró rápidamente en el servicio de mensajería instantánea Jabber, usando el nombre «popopret».

Entonces le pidió al hacker que se detuviera. Le dijo a popopret que sabía que no era directamente responsable del ataque contra el propio Lloyds, que solo estaba vendiendo el acceso a su botnet Mirai.

Luego le envió una serie de mensajes que incluían publicaciones en Twitter de clientes de Lloyds que habían sido bloqueados de sus cuentas, algunos de los cuales estaban atrapados en países extranjeros sin dinero. También señaló que los bancos fueron designados como infraestructura crítica en el Reino Unido, y eso significaba que los servicios de inteligencia británicos probablemente rastrearían al administrador de botnets si los ataques continuaban.

Los ataques DDoS en los bancos terminaron. Más de un año después, Hutchins volvería a contar la historia en su cuenta de Twitter, y señaló que no le sorprendió que el pirata informático hubiera escuchado la razón. En sus tweets, Hutchins ofreció una rara pista de su propio pasado secreto: sabía lo que era sentarse detrás de un teclado, alejado del dolor infligido a inocentes en Internet.

«En mi carrera he descubierto que pocas personas son verdaderamente malvadas, la mayoría están demasiado desconectadas de los efectos de sus acciones», escribió. «Hasta que alguien los vuelva a conectar».

ALREDEDOR DEL MEDIODÍA DEL 12 de mayo de 2017, justo cuando Hutchins comenzaba una rara semana de vacaciones, Henry Jones estaba sentado a 200 millas al este en medio de un grupo de media docena de PC en una sala administrativa en el Royal London Hospital, un importante centro quirúrgico y un centro de trauma en el noreste de Londres, cuando vio las primeras señales de que algo iba muy mal.

Jones, un joven anestesiólogo que pidió que WIRED no usara su nombre real, estaba terminando un almuerzo de pollo al curry y papas fritas de la cafetería del hospital, tratando de revisar su correo electrónico antes de que lo llamaran a la cirugía, donde estaba cambiando turnos con un colega senior. Pero no pudo iniciar sesión; El sistema de correo electrónico parecía estar inactivo. Compartió un breve reclamo colectivo con los otros médicos de la sala, todos acostumbrados a problemas informáticos en todo el Servicio Nacional de Salud; después de todo, sus PC aún ejecutaban Windows XP, un sistema operativo de casi 20 años. «Otro día en el Royal London», recuerda haber pensado.

Pero justo entonces, un administrador de IT entró en la sala y le dijo al personal que algo más inusual estaba sucediendo: un virus parecía estar propagándose por la red del hospital. Una de las PC en la habitación se había reiniciado, y ahora Jones podía ver que mostraba una pantalla roja con un candado en la esquina superior izquierda. «¡Vaya, tus archivos han sido encriptados!» se lee. En la parte inferior de la pantalla, exigió un pago de $ 300 en bitcoin para desbloquear la máquina.

Jones no tuvo tiempo de descifrar el mensaje antes de ser llamado nuevamente al quirófano. Se frotó, se puso la máscara y los guantes, y volvió a entrar en la sala de operaciones, donde los cirujanos acababan de terminar un procedimiento ortopédico. Ahora era el trabajo de Jones despertar al paciente nuevamente. Comenzó a girar lentamente un dial que disminuía gradualmente el vapor de sevoflurano que se alimentaba a los pulmones del paciente, tratando de cronometrar el proceso exactamente para que el paciente no se despertara antes de que tuviera la oportunidad de quitar el tubo de respiración, pero no lo hizo.

Mientras se concentraba en esa tarea, podía escuchar a los cirujanos y enfermeras expresando consternación mientras trataban de grabar notas sobre el resultado de la cirugía: la PC de escritorio de la sala de operaciones parecía estar muerta.

Jones terminó de despertar al paciente y se retiró. Pero cuando llegó al pasillo, el gerente del quirófano lo interceptó y le dijo que todos sus casos por el resto del día habían sido cancelados. Un ataque cibernético había afectado no solo a toda la red del hospital, sino a toda la confianza, una colección de cinco hospitales en todo el este de Londres. Todas sus computadoras estaban caídas.

Jones se sintió conmocionado y vagamente indignado. ¿Fue este un ciberataque coordinado en múltiples hospitales del NHS? Sin pacientes para ver, pasó las siguientes horas en cabos sueltos, ayudando al personal de TI a desconectar las computadoras en todo el Royal London. Pero no fue hasta que comenzó a seguir las noticias en su iPhone que se enteró de la magnitud del daño: no fue un ataque dirigido, sino un gusano automatizado que se extendió por Internet.

En cuestión de horas, llegó a más de 600 consultorios médicos y clínicas, lo que llevó a 20,000 citas canceladas, y borró máquinas en docenas de hospitales. En esas instalaciones, se cancelaron las cirugías y se desviaron las ambulancias de las salas de emergencias, lo que a veces obligó a los pacientes con afecciones potencialmente mortales a esperar minutos u horas cruciales para recibir atención. Jones se dio cuenta sombríamente:

Los investigadores de ciberseguridad llamaron al gusano WannaCry, después de la extensión .wncry que agregó a los nombres de archivo después de cifrarlos. Mientras paralizaba las máquinas y exigía su rescate de bitcoin, WannaCry saltaba de una máquina a otra utilizando un poderoso código llamado EternalBlue , que había sido robado de la Agencia de Seguridad Nacional por un grupo de piratas informáticos conocidos como Shadow Brokers y se filtró en Internet un mes antes. Permite instantáneamente que un pirata informático penetrara y ejecutara código hostil en cualquier computadora con Windows sin parches, un conjunto de objetivos potenciales que probablemente ascendían a millones. Y ahora que la herramienta de espionaje altamente sofisticada de la NSA había sido armada, parecía que crearía una pandemia mundial de ransomware en cuestión de horas.

«Era el equivalente cibernético de ver los momentos antes de un accidente automovilístico», dice un analista de ciberseguridad que trabajaba para British Telecom en ese momento y se le encargó la respuesta a incidentes para el NHS. «Sabíamos que, en términos del impacto en la vida de las personas, esto no se parecería a nada que hayamos visto antes».

A medida que el gusano se extendió por todo el mundo, infectó a la empresa ferroviaria alemana Deutsche Bahn, Sberbank en Rusia, los fabricantes de automóviles Renault, Nissan y Honda, universidades en China, departamentos de policía en India, la firma española de telecomunicaciones Telefónica, FedEx y Boeing.

En el lapso de una tarde, destruyó, según algunas estimaciones, casi un cuarto de millón de datos de computadoras, infligiendo entre $ 4 mil millones y $ 8 mil millones en daños.

Para aquellos que observaban la proliferación de WannaCry, parecía que aún había más dolor por venir. Josh Corman, en ese momento un compañero enfocado en la seguridad cibernética para el Consejo Atlántico, recuerda haberse unido a una llamada en la tarde del 12 de mayo con representantes del Departamento de Seguridad Nacional de los EE. UU., El Departamento de Salud y Servicios Humanos, la firma farmacéutica Merck y ejecutivos de hospitales estadounidenses. El grupo, conocido como el Grupo de Trabajo de la Industria de la Seguridad Cibernética de la Salud, acababa de terminar un análisis que detallaba una grave falta de personal de seguridad de TI en los hospitales estadounidenses.

Ahora WannaCry parecía a punto de extenderse al sistema de atención médica de EE. UU., Y Corman temía que los resultados fueran mucho peores de lo que habían sido para el NHS. «Si esto sucede en masa, ¿cuántas personas mueren?» él recuerda haber pensado. «Nuestra peor pesadilla parecía hacerse realidad».

ALREDEDOR DE LAS 2:30 de ese viernes por la tarde, Marcus Hutchins regresó de recoger el almuerzo en su tienda local de pescado y papas fritas en Ilfracombe, se sentó frente a su computadora y descubrió que Internet estaba en llamas.

«Elegí una jodida semana de mierda para dejar el trabajo», escribió Hutchins en Twitter.

En cuestión de minutos, un amigo pirata informático que se llamaba Kafeine le envió a Hutchins una copia del código de WannaCry, y Hutchins comenzó a tratar de diseccionarlo, con su almuerzo todavía frente a él. Primero, cambió a una computadora simulada en un servidor que ejecutaba en su habitación, completó con archivos falsos para que el ransomware los encriptara, y ejecutó el programa en ese entorno de prueba. Inmediatamente se dio cuenta de que antes de encriptar los archivos señuelo, el malware envió una consulta a una determinada dirección web de aspecto muy aleatorio: iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com .

Eso a Hutchins le pareció significativo, si no inusual: cuando un malware volvía a este tipo de dominio, eso generalmente significaba que se estaba comunicando con un servidor de comando y control en algún lugar que podría estar dando instrucciones a la computadora infectada. Hutchins copió esa larga cadena del sitio web en su navegador y descubrió, para su sorpresa, que ese sitio no existía.

Entonces visitó el registrador de dominios Namecheap y cuatro segundos después de las 3:08 pm, registró esa dirección web poco atractiva a un costo de $ 10.69. Hutchins esperaba que al hacerlo, pudiera robar el control de una parte de la horda de computadoras víctimas de WannaCry lejos de los creadores del malware. O al menos podría obtener una herramienta para monitorear el número y la ubicación de las máquinas infectadas, un movimiento que los analistas de malware llaman «Sinkholing«.

Efectivamente, tan pronto como Hutchins configuró ese dominio en un grupo de servidores alojados por su empleador, Kryptos Logic, fue bombardeado con miles de conexiones desde cada computadora nueva que estaba siendo infectada por WannaCry en todo el mundo.

Hutchins ahora podía ver la enorme escala global del ataque de primera mano.

Y cuando tuiteó sobre su trabajo, comenzó a inundarse con cientos de correos electrónicos de otros investigadores, periodistas y administradores de sistemas que intentaban aprender más sobre la peste que devoraba las redes del mundo. Con su dominio de sumidero, Hutchins ahora estaba repentinamente obteniendo información sobre esas infecciones que nadie más en el planeta poseía.

Durante las siguientes cuatro horas, respondió a esos correos electrónicos y trabajó frenéticamente para depurar un mapa que estaba construyendo para rastrear las nuevas infecciones que aparecían a nivel mundial, tal como lo había hecho con Kelihos, Necurs y muchas otras botnets. A las 6:30 pm, alrededor de tres horas y media después de que Hutchins hubiera registrado el dominio, su amigo hacker Kafeine le envió un tweet publicado por otro investigador de seguridad, Darien Huss.

El tuit presentó una declaración simple y concisa que conmocionó a Hutchins: «La ejecución falla ahora que el dominio se ha enredado».

En otras palabras, desde que el dominio de Hutchins apareció por primera vez en línea, las nuevas infecciones de WannaCry continuaron propagándose, pero en realidad no habían hecho ningún daño nuevo.

El gusano parecía estar neutralizado.

El tweet de Huss incluía un fragmento del código de WannaCry que había realizado ingeniería inversa. La lógica del código mostró que antes de encriptar cualquier archivo, el malware primero verificó si podía alcanzar la dirección web de Hutchins. Si no, seguía adelante con la corrupción de los contenidos de la computadora. Si llegó a esa dirección, simplemente se detuvo en seco.

(Los analistas de malware aún discuten cuál era el propósito de esa característica, si fue pensada como una técnica de evasión de antivirus o una salvaguardia incorporada en el gusano por su autor).

Hutchins no había encontrado la dirección del comando y control del malware. Había encontrado su interruptor El dominio que había registrado era una forma de desactivar el caos de WannaCry en todo el mundo de forma instantánea. Era como si hubiera disparado dos torpedos de protones a través del puerto de escape de la Estrella de la Muerte y dentro del núcleo del reactor, lo explotó y salvó la galaxia, todo sin comprender lo que estaba haciendo o incluso sin notar la explosión durante tres horas y media.

Cuando Hutchins comprendió lo que había hecho, se levantó de un salto de su silla y saltó alrededor de su habitación, abrumado por la alegría. Luego hizo algo igualmente inusual: subió a contarle a su familia.

Janet Hutchins tuvo el día libre de su trabajo como enfermera en un hospital local. Ella había estado en la ciudad poniéndose al día con amigos y acababa de llegar a casa y comenzó a preparar la cena. Por lo tanto, ella no tenía el más mínimo sentido de la crisis con la que sus colegas habían estado lidiando en todo el NHS. Fue entonces cuando su hijo subió las escaleras y le dijo, un poco inseguro, que parecía haber detenido el peor ataque de malware que el mundo había visto.

«Bien hecho, cariño», dijo Janet Hutchins. Luego volvió a picar cebollas.

Hutchins y sus colegas de Kryptos Logic TARDARON unas horas más en comprender que WannaCry seguía siendo una amenaza. De hecho, el dominio que Hutchins había registrado todavía estaba siendo bombardeado con conexiones de computadoras infectadas con WannaCry en todo el mundo a medida que los restos del gusano continuaban extendiéndose: recibiría casi 1 millón de conexiones en los próximos dos días.

Si su dominio web se desconectaba, cada computadora que intentara alcanzar el dominio y fallara tendría sus contenidos encriptados, y la ola de destrucción de WannaCry comenzaría nuevamente. «Si esto se cae, WannaCry se reinicia», recuerda el jefe de Hutchins, Salim Neino, dándose cuenta. «En 24 horas, habría afectado a todas las computadoras vulnerables del mundo».

Casi de inmediato, el problema creció: a la mañana siguiente, Hutchins notó una nueva inundación de pings mezclados en el tráfico de WannaCry que golpeaba su sumidero. Rápidamente se dio cuenta de que una de las redes de bots Mirai que él y sus colegas de Kryptos habían monitoreado ahora estaba golpeando el dominio con un ataque DDoS, tal vez como un acto de venganza por su trabajo rastreando a Mirai, o simplemente por un deseo nihilista de ver quemar WannaCry por internet.

«Era como si fuéramos Atlas, sosteniendo el mundo sobre nuestros hombros», dice Neino. «Y ahora alguien estaba pateando a Atlas en la espalda al mismo tiempo».

Durante los días posteriores, los ataques aumentaron de tamaño, amenazando con derribar el dominio del sumidero. Kryptos se apresuró a filtrar y absorber el tráfico, distribuyendo la carga sobre una colección de servidores en los centros de datos de Amazon y la firma francesa de hosting OVH. Pero tuvieron otra sorpresa unos días después, cuando la policía local en la ciudad francesa de Roubaix, creyendo erróneamente que los cibercriminales detrás de WannaCry estaban utilizando su dominio de sumidero, incautaron físicamente dos de sus servidores del centro de datos de OVH. Durante una semana, Hutchins durmió no más de tres horas consecutivas mientras luchaba para contrarrestar los ataques cambiantes y mantener intacto el interruptor que mataba a WannaCry.

Mientras tanto, la prensa estaba destruyendo el anonimato cuidadosamente mantenido de Hutchins. Un domingo por la mañana, dos días después del estallido de WannaCry, un periodista local apareció en la puerta principal de los Hutchins en Ilfracombe. La hija del periodista había ido a la escuela con Hutchins, y ella lo reconoció en una foto de Facebook que lo nombró en su leyenda como MalwareTech.

Pronto, más periodistas tocaron el timbre de la puerta, se instalaron en el estacionamiento al otro lado de la calle de su casa y llamaron con tanta frecuencia que su familia dejó de contestar el teléfono. Los tabloides británicos comenzaron a aparecer en los titulares sobre el «héroe accidental» que había salvado al mundo en su habitación. Hutchins tuvo que saltar sobre la pared de su patio trasero para evitar que los reporteros vigilaran la puerta de su casa. Para calmar el apetito de los medios, aceptó dar una entrevista a Associated Press, durante la cual estaba tan nervioso que escribió mal su apellido y el servicio de noticias tuvo que realizar una corrección.

En esos caóticos primeros días, Hutchins estaba constantemente nervioso, esperando que llegara otra versión de WannaCry; Después de todo, los piratas informáticos detrás del gusano podrían modificarlo fácilmente para eliminar su interruptor y desatar una secuela. Pero no ocurrió tal mutación.

Después de unos días, el Centro Nacional de Ciberseguridad de Gran Bretaña contactó a Amazon en nombre de Kryptos y ayudó a la empresa a negociar una capacidad ilimitada de servidores en sus centros de datos. Luego, después de una semana, la empresa de mitigación de DDoS Cloudflare intervino para ofrecer sus servicios, absorbiendo la mayor cantidad de tráfico que cualquier botnet podría lanzar al dominio del interruptor y terminando el enfrentamiento.

Cuando terminó lo peor del peligro, Neino estaba lo suficientemente preocupado por el bienestar de Hutchins como para vincular parte de la bonificación de su empleado a obligarlo a descansar. Cuando Hutchins finalmente se fue a la cama, una semana después de que WannaCry golpeara, le pagaron más de $ 1,000 por cada hora de sueño.

TAN INCÓMODO COMO el foco de atención hizo a Hutchins, su nueva fama llegó con algunas recompensas. Obtuvo 100.000 seguidores en Twitter prácticamente de la noche a la mañana. Los extraños lo reconocieron y le compraron bebidas en el pub local para agradecerle por salvar Internet. Un restaurante local le ofreció pizza gratis durante un año. Al parecer, sus padres finalmente entendieron lo que hacía para ganarse la vida y estaban profundamente orgullosos de él.

Pero solo en Defcon, la conferencia anual de hackers de Las Vegas de 30,000 personas que tuvo lugar casi tres meses después del éxito de WannaCry, Hutchins realmente se permitió disfrutar de su nuevo estatus de rockstar en el mundo de la ciberseguridad. En parte para evitar a los fanáticos que constantemente le pedían selfies, él y un grupo de amigos alquilaron la mansión de un magnate inmobiliario fuera de la avenida a través de Airbnb, con cientos de palmeras que rodean la piscina privada más grande de la ciudad. Se saltaron la conferencia en sí, con sus hordas de hackers haciendo fila para charlas de investigación. En cambio, alternaban entre fiestas desenfrenadas, haciendo un amplio uso de los dispensarios de marihuana de la ciudad y los lujosos eventos de barra libre de las firmas de ciberseguridad, y actos absurdos de recreación durante el día.

Un día fueron a un campo de tiro, donde Hutchins disparó un lanzagranadas y cientos de balas de alto calibre desde una ametralladora rotativa M134. En otros días alquilaron Lamborghinis y Corvettes y recorrieron Las Vegas Boulevard y atravesaron los cañones de la ciudad. En una actuación de una de las bandas favoritas de Hutchins, los Chainsmokers, se quitó la ropa interior y saltó a una piscina frente al escenario. Alguien robó su billetera de los pantalones que había dejado atrás. Estaba demasiado eufórico para preocuparse.

Habían pasado tres años desde el trabajo de Hutchins en Kronos, y la vida era buena. Se sentía como una persona diferente. Y cuando su reputación se elevó, finalmente se permitió, casi, dejar ir el temor bajo, el miedo constante de que sus crímenes lo alcanzaran.

Luego, en su última mañana en Las Vegas, Hutchins pisó descalzo el camino de entrada de su mansión alquilada y vio un SUV negro estacionado al otro lado de la calle.

PARTE TRES – AJUSTE DE CUENTAS

CASI DE INMEDIATO, HUTCHINS le dio a sus interrogadores del FBI una especie de media confesión. Minutos después de que los dos agentes nombraran a Kronos en la sala de interrogatorios del aeropuerto McCarran, admitió haber creado partes del malware, aunque afirmó falsamente que había dejado de trabajar en él antes de cumplir los 18. Una parte de él, dice, todavía esperaba que los agentes podrían estar tratando de evaluar su credibilidad como testigo en su investigación de WannaCry o forzarlo para que les dé el control del dominio de sumidero de WannaCry. Respondió nerviosamente a sus preguntas, sin un abogado presente.

Sin embargo, su ilusión se evaporó cuando los agentes le mostraron una copia impresa: era la transcripción de su conversación con «Randy» de tres años antes, cuando Hutchins, de 20 años, le había ofrecido a su amigo una copia del malware bancario que Aún se mantenía en ese momento.

Finalmente, el agente pelirrojo que lo había esposado primero, Lee Chartier, dejó en claro el propósito de los agentes. «Si soy sincero contigo, Marcus, esto no tiene absolutamente nada que ver con WannaCry», dijo Chartier. Los agentes mostraron una orden de arresto por conspiración para cometer fraudes y abusos informáticos.

Hutchins fue conducido a una cárcel de Las Vegas en un SUV negro del FBI que se parecía exactamente al que había visto frente a su Airbnb esa mañana. Se le permitió una llamada telefónica, contactó con su jefe, Salim Neino. Luego lo esposaron a una silla en una habitación llena de prisioneros y lo dejaron esperar el resto del día y toda la noche que siguió. Solo cuando pidió usar el baño se le permitió entrar en una celda donde podía acostarse en una cama de concreto hasta que alguien más pidió usar el baño de la celda. Luego lo sacarían de la celda y lo encadenarían a la silla nuevamente.

En lugar de dormir, pasaba esas largas horas cayendo por el agujero mental sin fondo de su futuro imaginado: meses de prisión preventiva seguidos de años en prisión. Estaba a 5,000 millas de su casa. Fue la noche más solitaria de su vida de 23 años.

SIN EL CONOCIMIENTO DE HUTCHINS, sin embargo, una especie de respuesta inmune ya se estaba acumulando dentro de la comunidad de hackers. Después de recibir la llamada de la cárcel, Neino había alertado a Andrew Mabbitt, uno de los amigos hackers de Hutchins en Las Vegas; Mabbitt filtró la noticia a un periodista de Vice y dio la alarma en Twitter. Inmediatamente, las cuentas de alto perfil comenzaron a ocuparse de la causa de Hutchins, reuniéndose en torno al héroe hacker martirizado.

«El Departamento de Justicia ha jodido seriamente», tuiteó un destacado investigador británico de ciberseguridad, Kevin Beaumont. «Puedo dar fe de que @MalwareTechBlog es un tipo muy agradable y también de tener una ética fuerte», escribió Martijn Grooten, organizador de la conferencia de seguridad cibernética Virus Bulletin, utilizando el identificador de Twitter de Hutchins. Algunos creían que el FBI había arrestado por error a Hutchins por su trabajo WannaCry, quizás confundiéndolo con los hackers detrás del gusano: «No es frecuente que toda la comunidad de hackers realmente se enoje tanto, pero arrestar a @MalwareTechBlog por detener un ataque es inaceptable «, escribió el activista australiano cypherpunk Asher Wolf.

No todos apoyaron a Hutchins: el ex pirata informático de la NSA Dave Aitel llegó a escribir en una publicación de blog que sospechaba que Hutchins había creado WannaCry y activó su propio interruptor solo después de que el gusano se saliera de control. (Esa teoría se desinflaría ocho meses después, cuando el Departamento de Justicia acusó a un pirata informático norcoreano como presunto miembro de un equipo de piratería patrocinado por el estado responsable de WannaCry.)

Pero la abrumadora respuesta al arresto de Hutchins fue comprensiva. Al día siguiente, el representante de la región de Hutchins en el parlamento del Reino Unido, Peter Heaton-Jones, emitió una declaración expresando su «preocupación y conmoción», elogiando el trabajo de Hutchins en WannaCry y señalando que «las personas que lo conocen en Ilfracombe, y la comunidad cibernética en general, están asombrados por las acusaciones en su contra «.

Mabbitt encontró a Hutchins un abogado local para su audiencia de fianza, y después de que Hutchins pasó un día miserable en una jaula abarrotada, su fianza se fijó en $ 30,000. Despojado de sus computadoras y teléfonos, Hutchins no pudo acceder a sus cuentas bancarias para cubrir ese costo. Entonces Tor Ekeland, un reconocido abogado defensor de hackers, acordó administrar un fondo legal a nombre de Hutchins para ayudar a cubrir el bono. El dinero se derramó. Casi de inmediato, las tarjetas de crédito robadas comenzaron a aparecer entre las fuentes de donaciones, lo que no era una buena idea para un acusado de fraude informático. Ekeland respondió desconectando, devolviendo todas las donaciones y cerrando el fondo.

Pero la buena voluntad de la comunidad de hackers hacia Hutchins no se había agotado.

El día que fue arrestado, un par de conocidos profesionales de ciberseguridad llamados Tarah Wheeler y Deviant Ollam habían regresado a Seattle desde Las Vegas. Para ese domingo por la noche, la pareja de recién casados estaba hablando con el amigo Mabbitt de Hutchins y aprendiendo sobre los problemas con el fondo legal de Hutchins.

Wheeler y Ollam nunca habían conocido a Hutchins y apenas habían interactuado con él en Twitter. Pero habían visto a los hackers jóvenes idealistas del ferrocarril del Departamento de Justicia durante años, desde Aaron Swartz hasta Chelsea Manning, a menudo con trágicas consecuencias. Se imaginaron a Hutchins, solo en el sistema de justicia federal, enfrentando un destino similar. «Básicamente, teníamos a una persona de color joven, extranjera y nerd en detención federal», dice Wheeler. “Era lo más parecido a un héroe global que tenía la comunidad hacker. Y no había nadie allí para ayudarlo.

Wheeler acababa de recibir un paquete de indemnización de cinco cifras del gigante de seguridad Symantec porque su división había sido cerrada. Ella y Ollam habían planeado usar el dinero como anticipo en una casa. En cambio, por capricho, decidieron gastarlo rescatando a Marcus Hutchins.

A las 24 horas de salir de Las Vegas, tomaron un vuelo de regreso a la ciudad. Aterrizaron el lunes por la tarde, menos de 90 minutos antes de la fecha límite del tribunal para las 4 pm para pagos de fianza. Si no llegaban a tiempo, Hutchins sería enviado de vuelta a la cárcel por otra noche. Desde el aeropuerto, saltaron en un Lyft a un banco donde sacaron un cheque de caja de $ 30,000. Pero cuando llegaron al juzgado, un funcionario de la corte les dijo que tenían que ser notariados. Ahora solo les quedaban 20 minutos hasta que cerrara la oficina del tribunal.

Wheeler llevaba mocasines Gucci. Se los quitó y, descalza con un suéter negro y una falda lápiz, corrió por la calle en medio de una abrasadora tarde de verano en Las Vegas, llegando al notario menos de 10 minutos antes de las 4 de la tarde. Empapada de sudor, obtuvo el cheque notarial, marcó el automóvil de un extraño y convenció al conductor para que la llevara de regreso al juzgado. Wheeler irrumpió por la puerta a las 4:02 pm, justo antes de que el empleado cerrara el día y le entregó el cheque que sacaría a Marcus Hutchins de la cárcel.

A PARTIR DE AHÍ, HUTCHINS fue rescatado a una casa a medio camino llena de gente, mientras que aún más fuerzas en la comunidad de hackers se reunieron para ayudarlo.

Dos conocidos abogados veteranos, Brian Klein y la abogada defensora de hackers Marcia Hofmann, tomaron su caso. En su comparecencia se declaró inocente, y un juez acordó que podría ser puesto bajo arresto domiciliario en Los Ángeles, donde Klein tenía una oficina. Durante los siguientes dos meses, sus abogados redujeron sus condiciones de detención preventiva, lo que le permitió viajar más allá de su departamento y usar computadoras e Internet, aunque el tribunal le prohibió el acceso al dominio de sumidero WannaCry que había creado. Eventualmente, incluso su toque de queda y la pulsera de tobillo con monitoreo por GPS fueron eliminados.

Hutchins recibió la noticia de que esas últimas restricciones previas al juicio se estaban levantando mientras asistía a una fiesta de fogata en la playa con piratas informáticos amistosos de la conferencia de seguridad cibernética de Los Ángeles Shellcon. De alguna manera, ser acusado por delitos cibernéticos de años en un viaje de dos semanas a los Estados Unidos lo había llevado a la ciudad donde siempre había soñado vivir, con relativamente pocos límites a su libertad de movimiento. Kryptos Logic lo había puesto en licencia sin goce de sueldo, por lo que pasó sus días surfeando y en bicicleta por el largo camino costero que corría desde su departamento hasta Malibú.

Y, sin embargo, estaba profundamente deprimido. No tenía ingresos, sus ahorros estaban disminuyendo y tenía cargos sobre él que prometían años de prisión.

Más allá de todo eso, estaba atormentado por la verdad: a pesar de todo lo que hablaba de sus heroicidades, sabía que, de hecho, había hecho exactamente lo que se le acusaba. Un sentimiento de culpa abrumadora se había establecido en el momento en que recuperó el acceso a Internet y revisó sus menciones en Twitter un mes después de su arresto.

«Todas estas personas le escriben al FBI para decirle que se ha equivocado de persona». Y fue desgarrador ”, dice Hutchins. «La culpa de esto fue mil veces la culpa que sentí por Kronos». Él dice que estuvo tentado de publicar una confesión completa en su blog, pero sus abogados lo disuadieron.

Muchos partidarios habían interpretado su declaración de inocencia como una declaración de inocencia en lugar de una táctica de negociación, y donaron decenas de miles de dólares más a un nuevo fondo legal. El ex pirata informático de la NSA, Jake Williams, acordó servir como testigo experto en nombre de Hutchins. Tarah Wheeler y Deviant Ollam se habían convertido casi en padres adoptivos, volando con él a Milwaukee para su comparecencia y ayudándolo a establecer su vida en Los Ángeles. Sintió que no merecía nada de esto: que todos habían acudido en su ayuda solo bajo el supuesto erróneo de su inocencia.

De hecho, gran parte del apoyo a Hutchins fue más matizado. Solo un mes después de su arresto, el blogger de ciberseguridad Brian Krebs profundizó en el pasado de Hutchins y encontró la cadena de pistas que condujeron a sus viejas publicaciones en HackForums, revelando que había ejecutado un servicio de alojamiento ilegal, mantenido una red de bots y creando malware, no necesariamente Kronos. Sin embargo, incluso cuando la verdad comenzó a enfocarse, muchos de los fanáticos y amigos de Hutchins parecieron inmutarse en su apoyo a él. «Todos somos personas moralmente complejas», dice Wheeler. «Para la mayoría de nosotros, cualquier cosa buena que hagamos viene porque lo hicimos mal antes o porque otras personas hicieron bien para sacarnos de eso, o ambas cosas».